Cosa c’è davvero da sapere sui Container?

L’utilizzo dei Container si sta diffondendo rapidamente per la distribuzione delle applicazioni.

Che si tratti di Kubernetes o Docker, i Container si rivelano utili per implementare gli elementi che compongono l’applicazione ed attivarli in ambienti cloud pubblici o ibridi.

Ambienti runtime leggeri, i Container forniscono un modo per astrarre e virtualizzare i componenti dei microservizi dall’hardware o dal servizio cloud sottostante. Così non sono legati ad un ambiente specifico. In ogni caso, trasferire sui Container significa prevedere dei cambiamenti per il team di sicurezza IT.

I Container sono da comprendere e gestire, così come l’infrastruttura IT tradizionale. Senza questa consapevolezza è infatti difficile mantenere le immagini aggiornate e in sicurezza.

Dove sono i Container

Prima di tutto, è necessario capire se la containerizzazione sia in uso all’interno dell’organizzazione e dove, nello specifico, venga applicata.

Può sembrare un punto semplice, ma accade spesso che gli sviluppatori creino e avviino le loro applicazioni nel cloud senza coinvolgere gli altri team IT dell’azienda. Non solo: è altrettanto importante capire quante implementazioni di questo tipo sono attivate nell’ambiente IT aziendale e per quali scopi.

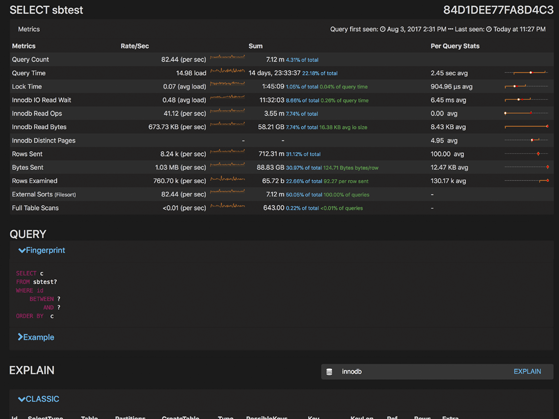

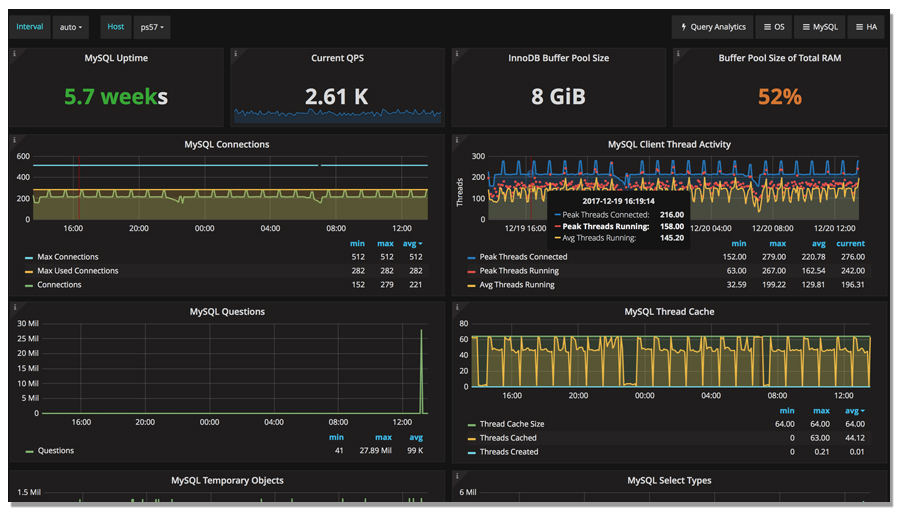

Una volta identificati i Container in attività, è fondamentale capire quanto il processo di sviluppo del software sia basato su questa tecnica. Per una gestione ottimale, è opportuno comprendere l’attuale livello di visibilità di tutte le risorse IT aziendali. Non solo, anche stabilire dove le informazioni siano sufficienti e dove il contesto richieda più dati.

I Container sono stanziati e rimossi automaticamente in base alla domanda. Di conseguenza, la validazione e la protezione delle applicazioni nei Container deve garantire la stessa ritmica, distribuita lungo l’intero ciclo di vita delle applicazioni.

Questo approccio serve a coprire la valutazione e l’esecuzione per tutte le parti in movimento coinvolte nella gestione dei Container. Stack dell’infrastruttura container e ciclo di vita dell’applicazione containerizzata nel tempo inclusi. Queste due aree, stack e ciclo di vita, devono essere allineate meticolosamente.

Mettere in sicurezza i processi di sviluppo del software, non solo la tecnologia

Per i professionisti della sicurezza che cercano di capire come comportarsi con i container, non è sufficiente dire che la sicurezza andrebbe considerata sin dall’inizio.

È fondamentale sottolineare come la sicurezza possa aggiungere valore per gli sviluppatori al ciclo DevOps, fornendo al team specifico tutte le informazioni necessarie sullo stato delle risorse IT e dell’infrastruttura.

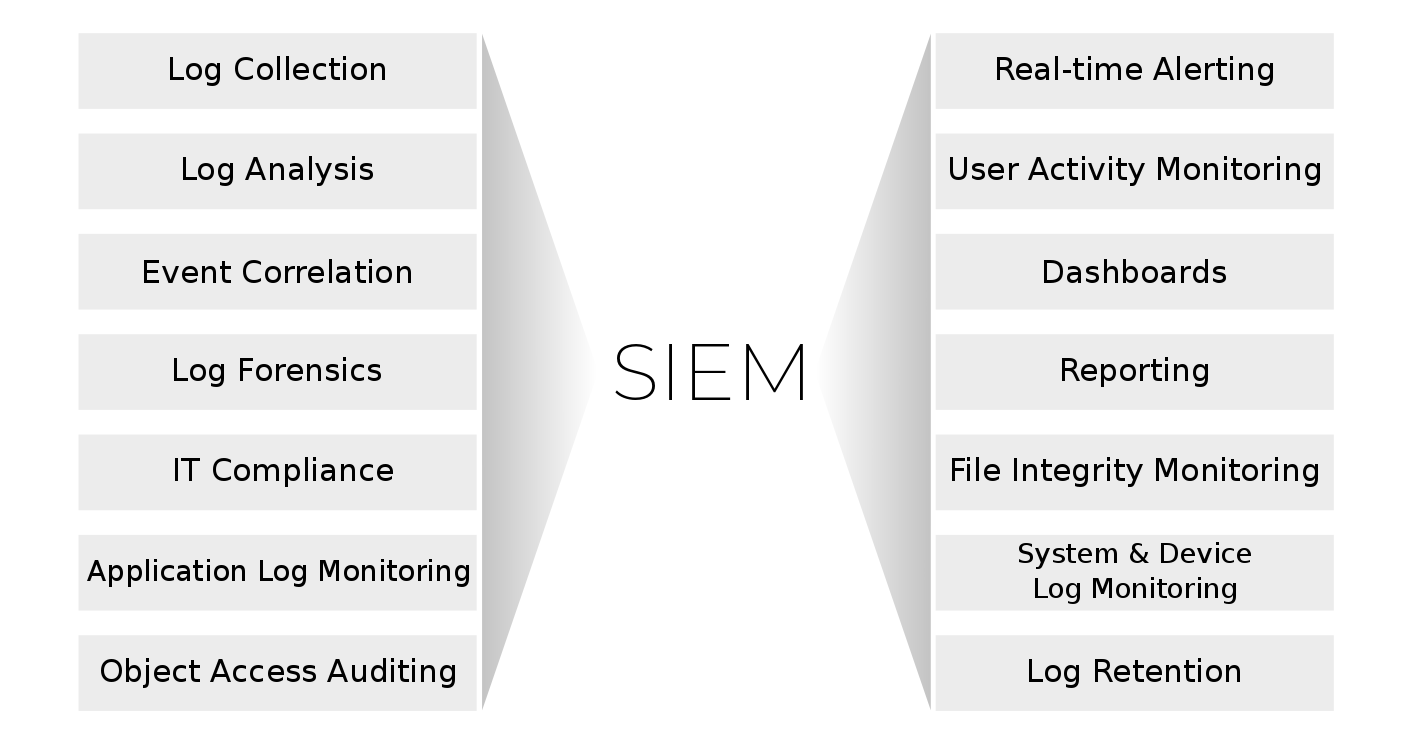

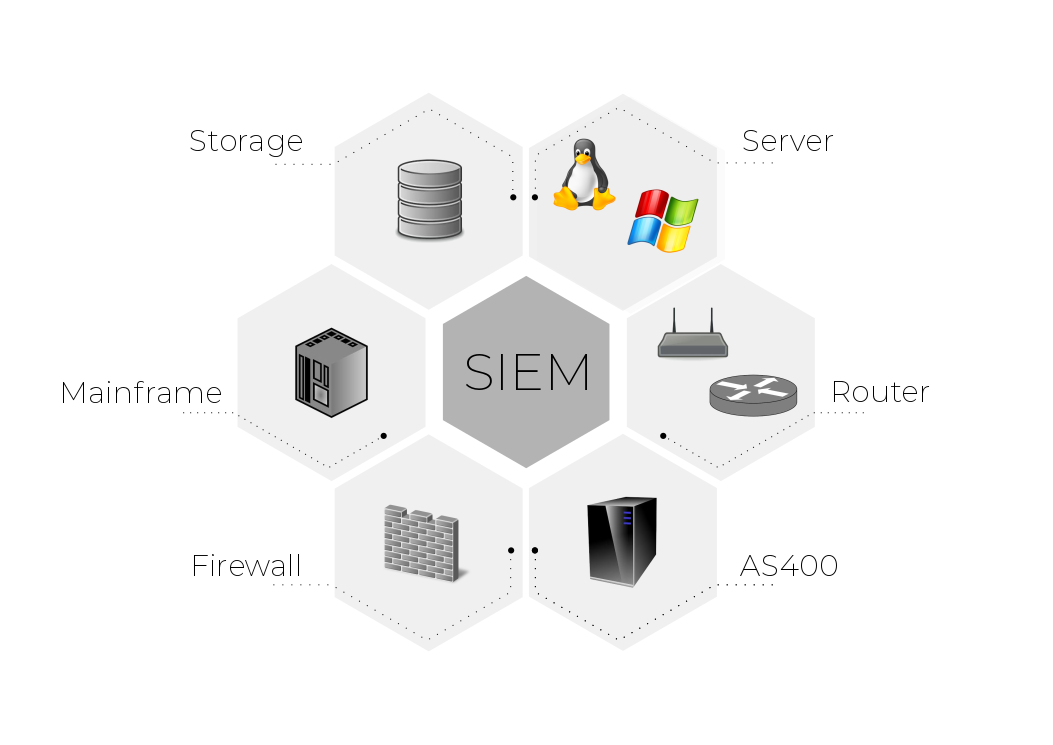

Per i team di sicurezza IT ottenere informazioni dettagliate sullo stato di tutte le risorse IT aziendali è essenziale per mantenere i dati protetti. Questo sia che si tratti di server fisici tradizionali, endpoint su rete aziendale o anche nuove applicazioni distribuite in container su cloud pubblico.

Per i team di sicurezza IT ottenere informazioni dettagliate sullo stato di tutte le risorse IT aziendali è essenziale per mantenere i dati protetti. Questo sia che si tratti di server fisici tradizionali, endpoint su rete aziendale o anche nuove applicazioni distribuite in container su cloud pubblico.

Senza questa visibilità sugli eventi del panorama IT aziendale, è facile non accorgersi dei potenziali rischi che si corrono. Tuttavia, i cambiamenti che ruotano attorno ai Container fanno sì che sia importante adottare un approccio più pragmatico per ottenere questi dati il prima possibile.

Comprendendo i cambiamenti che avvengono nello sviluppo del software, è possibile integrare tempestivamente la sicurezza nel processo.

Inoltre, centralizzando informazioni e contesto relativi alle risorse IT è possibile aumentare l’efficacia decisionale nell’utilizzo delle risorse di sicurezza.

Secondo questa ricerca, si stima infatti un aumento pari all’89% nei prossimi due anni

Secondo questa ricerca, si stima infatti un aumento pari all’89% nei prossimi due anni