Con un numero senza precedenti di lavoratori in smart working, le aziende stanno cambiando le strategie di migrazione al cloud.

Il mondo non è più lo stesso di qualche mese fa. Il distanziamento sociale e la legislazione in atto costringono le aziende a rivalutare il loro modo di lavorare. All’improvviso ci troviamo di fronte a nuove sfide, come possiamo mantenere l’efficienza e la capacità produttiva? Di cosa hanno bisogno i nostri clienti in questo momento e qual è il modo migliore per servirli?

Il datacenter in evoluzione

La migrazione al Cloud dei sistemi non è certo una novità, ma, nell’attuale scenario, acquisisce nuovi obiettivi e nuove strategie.

Due fattori hanno spinto la migrazione al Cloud: la riduzione dei costi e la consapevolezza che il cloud pubblico sia uno strumento per ottenere vantaggi nella trasformazione digitale. A tutto questo si è aggiunto un terzo fattore: la constatazione che i lavoratori che operano in smart working sui servizi migrati in cloud, non subiscono rallentamenti produttivi. L’accesso e l’utilizzo degli strumenti di lavoro presenti sul Cloud è del tutto identico sia che si lavori da casa sia che si lavori in ufficio. Al contrario invece, l’accesso a strumenti che sono “on premise”, comporta spesso una perdita di efficienza. I maggiori rallentamenti sono dovuti all’overhead di sistemi di remotizzazione del desktop delle postazioni presenti in ufficio. Inoltre, in alcuni casi, la produttività è gravemente compromessa dall’impossibilità di utilizzare degli strumenti (ad es. l’infrastruttura telefonica aziendale).

Così le aziende stanno scoprendo che alcuni servizi, che sono ancora erogati da sistemi “on premise” presenti nel datacenter privato aziendale, dovrebbero essere spostati in Cloud per migliorare l’efficienza dei lavoratori che operano in smart working.

Come variare le strategie di migrazione al Cloud

Alcuni dei nostri clienti che lavorano in remoto hanno tratto un enorme vantaggio dalla migrazione in Cloud dei sistemi di contabilità (utilizzando i nostri servizi di Cloud Server) e della telefonia (tramite i nostri servizi di centralino Cloud voip dedicato). Non esiste, tuttavia, una ricetta valida per tutte le realtà in quanto nessuna applicazione è un’isola e spostare tutto in Cloud non sarebbe realistico.

Per la maggior parte delle organizzazioni, la realtà sarà ibrida per molto tempo e possiamo affiancarvi nell’attuare un processo di valutazione delle applicazioni da migrare finalizzata ad una strategia cloud intelligente. Per qualsiasi carico di lavoro, esistono dipendenze con altre applicazioni, origini di dati, requisiti di integrazione, processi aziendali e altre realtà architettoniche che possono far deragliare una strategia cloud non ottimale.

Caso di successo 1: il centralino Cloud VOIP dedicato

Alcuni dei nostri clienti hanno soppiantato il loro centralino “on premise” (sia tradizionale che voip) con il nostro servizio di centralino Cloud VOIP dedicato. L’utilizzo del proprio numero “interno” può avvenire da qualunque ubicazione fisica collegandosi tramite telefoni IP fissi e/o cordless, app voip su smartphone, client voip su pc/laptop, svincolando l’accesso alla telefonia aziendale dalla postazione fissa.

Con il centralino voip in Cloud, anche in smart working, potrete rispondere al proprio interno ed inoltrare le chiamate sui numeri dei colleghi come se foste in ufficio: nessuno noterà la differenza.

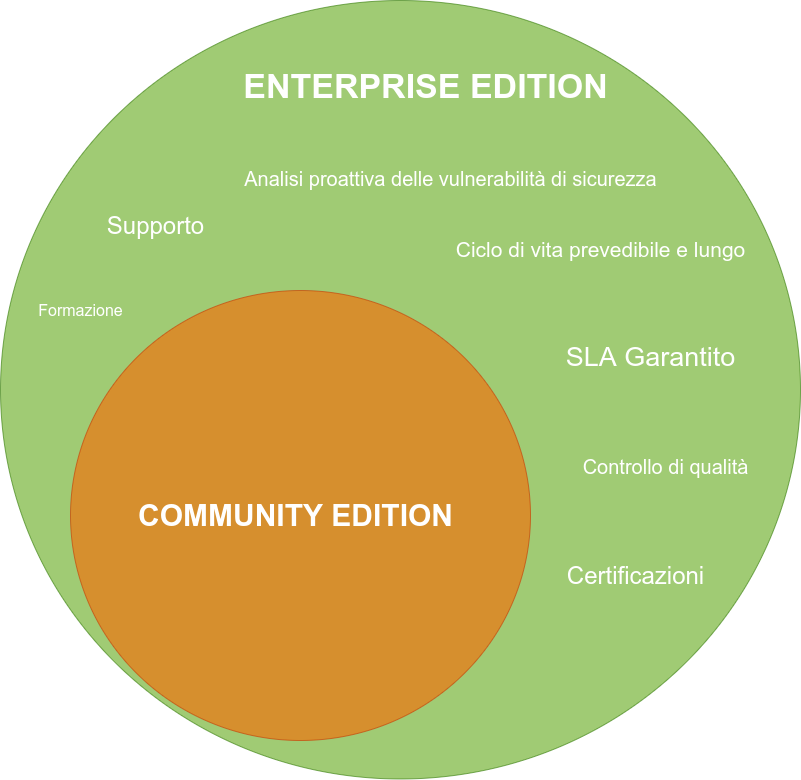

Il nostro centralino in Cloud è installato su un cloud server (ad alta affidabilità) dedicato per ogni cliente e, così come tutti i nostri servizi, è basato su software Open Source. Questa combinazione conferisce una estrema flessibilità in termini di funzionalità e possibili configurazioni.

Caso di successo 2: Cloud VPN Appliance

Come nel caso del centralino voip, alcuni nostri clienti utilizzano il nostro servizio di cloud VPN Appliance per rendere più immediato e trasparente il lavoro in remoto o in mobilità. Le applicazioni sono molteplici e risolvono problemi differenti.

Uno dei problemi più comuni del lavoro in remoto, che il vpn appliance risolve, è la variazione dell’ip delle connettività delle abitazioni dei lavoratori. Spesso gli accessi agli applicativi sono filtrati in base agli ip degli utenti e, tutte le volte che il loro ip varia, è necessario agire sulla configurazione dei server/firewall per permettere l’accesso. Con il nostro VPN appliance dedicato gli utenti in vpn accedono alle risorse con un unico ip indipendentemente dalla loro connettività: gli accessi agli applicativi sono effettuati tutti tramite l’ip del Cloud VPN Appliance dedicato, questo elimina l’overhead della gestione delle access list dei lavoratori in remoto.

Un’altra funzionalità del VPN appliance, utile per i lavoratori in smart working, è la vpn site-to-site tra i cloud server e la propria infrastruttura “on premise” con stampanti, fileserver, ecc.. Questo tipo di configurazione ha reso possibile la migrazione in Cloud di tutti quegli applicativi (ad es. intranet) che devono dialogare con dei sistemi che sono nell’infrastruttura interna e non possono essere spostati in cloud.

Se desideri capire, senza impegno, come utilizzare al meglio il Cloud per migliorare l’efficienza produttiva dei lavoratori in smart working, contattaci!

Importanti anche le novità nella gestione dei container grazie alla nuove versioni di cgroups e Podman, la tecnologia di gestione dei container integrata di Red Hat Enterprise Linux:

Importanti anche le novità nella gestione dei container grazie alla nuove versioni di cgroups e Podman, la tecnologia di gestione dei container integrata di Red Hat Enterprise Linux: